적용해두었던 fail2ban이 제대로 작동이 안되어 트러블슈팅 과정을 기록해보고자 한다.

이전에 적용했던 Fail2ban 라이브러리가 제대로 작동되지 않는 문제가 발생했다. 아래의 명령어로 상태를 확인했을 때는 Banned IP List에 SSH 공격을 시도한 IP가 제대로 ban된 것을 확인할 수 있었는데, 실제로 ssh 접속을 시도하면 접속이 되었음

fail2ban-client status sshd

분명 iptables 명령어로 확인해도 REJECT되어있는데... 왜 접속이 되는지 검색해보았다.

1. conf 파일 확인

/etc/fail2ban/jail.local 경로로 접속하여 config 파일을 확인했다.

[DEFAULT]

bantime = -1

findtime = 2m

maxretry = 8

[sshd]

enabled = true

port = ssh

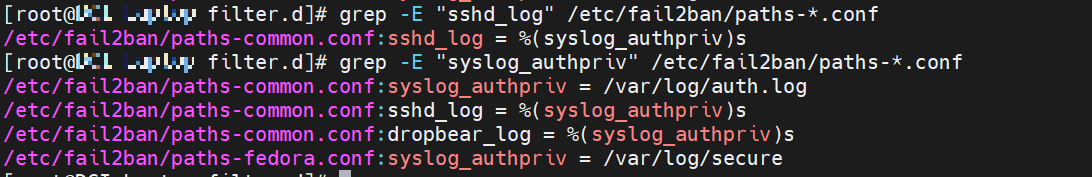

logpath = %(sshd_log)s

backend = %(sshd_backend)slogpath의 경로도 /var/log/secure을 바라보고 있었음 (RHEL 계열 Linux이기 때문에 fedora.conf 사용)

2. iptables 확인

만약 iptables -nL로 적용 규칙을 확인했을 때, f2b-sshd (fail2ban 관련 규칙)이 하단에 있으면 적용이 되지 않는다.

iptables에서 Chain의 규칙은 위에서 아래로 순차적용됨

그래서 문제가 뭔지 감이 잡히지 않고 있었는데 .... 포트가 30022인걸 발견했다.

내 서버는 30022번 포트를 쓰고 있었는데, config 파일에는 ssh(22번)로 설정을 해둬서 REJECT가 제대로 되지 않은거였음...

그래서 config 파일에 port를 30022로 수정했더니 무사히 작동이 되었다..

과정과 별개로 fail2ban과 방화벽을 더 공부할 수 있었다!

참고> https://mytory.net/archives/13121

'Infra & DevOps' 카테고리의 다른 글

| [AWS] Native Observability - Logs 실습 (1) | 2024.11.12 |

|---|---|

| [Docker] PostgreSQL 컨테이너에서 timezone 설정하기 (0) | 2024.10.31 |

| [Windows] Windows Server 2019에 ssh 서버 설치 (0) | 2024.10.01 |

| [WinRM] WinRM 설정 및 HTTPS 통신 (0) | 2024.05.31 |

| [AWS] EC2 SSH Connection Refused 트러블슈팅 (0) | 2024.03.28 |